反检测的艺术4-自保护(翻译)

在反检测的艺术系列中,我们主要研究了如何绕过自动化安全产品的方法,但是在这一部分中,我们将重点介绍几种自保护方法,保护我们在目标终端上的载荷免受其实际用户的破坏。用户可能是缺乏网络技术的员工或也有可能是网络安全部门的蓝队成员。我们的目的是在没有任何特权的情况下存活并在目标终端中隐藏我们的存在。但是,在继续学习之前,我建议您阅读本系列的前几篇文章,因为这些自保护方法包含大量的有关shellcoding和API hooking的前置知识,现在我们开始吧!

在反检测的艺术系列中,我们主要研究了如何绕过自动化安全产品的方法,但是在这一部分中,我们将重点介绍几种自保护方法,保护我们在目标终端上的载荷免受其实际用户的破坏。用户可能是缺乏网络技术的员工或也有可能是网络安全部门的蓝队成员。我们的目的是在没有任何特权的情况下存活并在目标终端中隐藏我们的存在。但是,在继续学习之前,我建议您阅读本系列的前几篇文章,因为这些自保护方法包含大量的有关shellcoding和API hooking的前置知识,现在我们开始吧!

本文将讨论编写shellcode的基础知识和相关改变,包含汇编级别的编码器/解码器设计以及几种绕过漏洞缓解方案的方法,如微软的增强缓解应急工具包(Microsoft’s Enhanced Mitigation Experience Toolkit,EMET)。为了理解本文的内容,读者需要至少具有一定的x86汇编方面的基础,并对COFF和PE等基本文件格式有相当的了解,也可以读之前的文章反检测的艺术1-反病毒软件及检测技术概述、反检测的艺术2-如何制作PE文件后门理解反病毒软件使用的基本检测技术的内部工作原理和相关术语。

本文将会介绍用于安全测试红队目的几种制作PE(Portable Executable)文件后门的方法,如果需要完全理解本文,读者至少需要对x86汇编有一定的了解,同时需要熟悉调试器并且对PE文件格式有较高的理解。

本篇文章将介绍对抗最新反病毒软件静态检测、动态检测及启发式分析最有效的方法。其中一些已经是公开并被大众所熟知的方法,但是仍然有一些方法和绕过技巧是实现完全不可被检测(FUD,Fully Undetectable)恶意代码的关键,同时恶意代码的大小与其反检测能力同等重要,因此在实现这些反检测方法的时候我会努力让恶意代码的文件大小尽可能的小。本文也将介绍反病毒软件及Windows操作系统的内部原理,因此读者最好具备一定的C/C++及汇编语言基础同时对PE文件结构有一定的了解

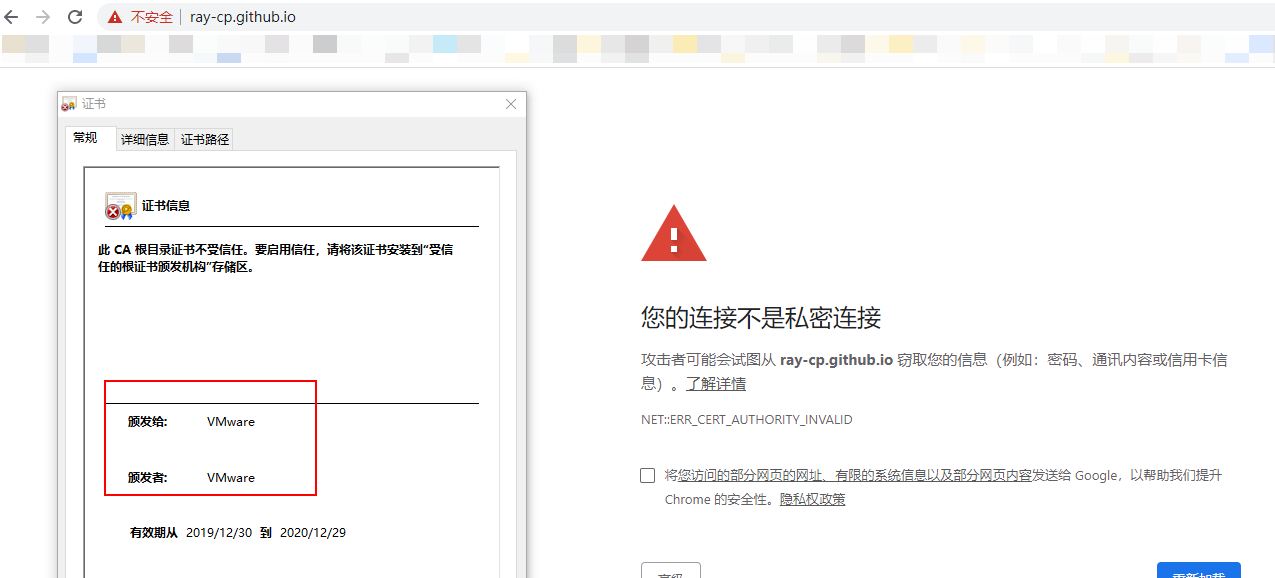

现象是访问Github Pages服务浏览器打不开,域名都是*.github.io类似的,即使走代理也不行,Chrome报错NET::ERR_CERT_AUTHORITY_INVALID,查看https证书居然是Vmware的

Delphi本身并非一种独立的语言,而是一种软件开发工具,是Object Pascal语言的一种开发工具。本身是大名鼎鼎的Borland公司开发的一种开发环境,包含IDE、图形界面库Visual Component Library(VCL)及数据库相关功能。其图像界面库VCL类似MFC,使用PME(Property/Method/Event)的开发模式。

WFP是Windows提供的一套新的网络数据包过滤框架,用于取代之前的TDI过滤框架,为用户态和内核态都提供API支持,可以很方便的实现网络数据包拦截/编辑,常用于实现防火墙、网速控制及入侵检测等。

本文旨在帮助你测试Windows驱动程序。因为有很多种不同的驱动程序,因此我们将介绍关于每种类型驱动程序的细节及各种驱动程序测试过程的不同点。我们也将涉及到一些驱动测试辅助工具和另一个重要的主题驱动数字签名。

你有没有想过要拆开某个机械装置了解它的工作原理呢?嗯,谁没有呢。这种欲望也是是逆向工程的主导力量,逆向对于分析产品安全性、在不运行可疑的.exe文件的情况下查明其用途、恢复丢失的文档、开发基于旧软件的新解决方案等非常有用。

测试反馈测试过程中发现程序进程存在但是界面没加载出来,看现场很快发现是因为版本不匹配而导致程序崩溃,在写dmp的过程中死锁而导致进程卡死,由于程序是卡死而非退出守护进程也未重启程序,最终导致界面一直没加载出来。

现象就如上面所说,但是为什么写dmp为什么会导致程序死锁呢?

想象一下有人不停的给你打电话,并且你没办法通过加黑名单的方式阻止他,因为他每次都使用了不同的电话号码。你可能会关掉电话,但是这样其他人也不能联系你了,常见的分布式拒绝服务攻击就和这种情况类似。

早在乔布斯推出第一部IPhone之前,DDos攻击就已经出现了。因为DDos攻击攻击效果好、易于使用,并且很难追踪,现在依然非常受黑客喜欢。那么我们如何能够防御DDoS攻击呢?在DDOS攻击面前,你能确保为你的web服务器及应用提供高水平的防护么?在本文中我们将讨论如何防止DDoS攻击并介绍一些实践有效的DDoS保护和防御技术。