物联网安全101-3.物联网10大安全漏洞(翻译)

如果您还没有阅读我们的 IoT 安全博客系列的第 1 部分和第 2 部分,我建议您先阅读它们,除非您已经熟悉基础知识并且只想阅读 IoT 十大漏洞。

说到十大漏洞,我们首先想到的是OWASP。为什么不呢,毕竟他们是定义 Web 和移动应用 10 大漏洞的先驱。我是 OWASP 的粉丝,这仅仅是因为 OWASP 社区多年来为定义应用程序安全问题、为行业提供免费教程和开源工具以减轻风险和漏洞所做的工作。您很有可能没有听说过 OWASP 或从他们的网站上阅读过内容,但是如果您没有,我强烈建议您访问他们的网站 https://www.owasp.org

OWASP 还启动了物联网安全计划,社区定义了物联网攻击面和物联网前 10 大漏洞,以及Web和移动设备10大漏洞。他们的方向是正确的,很快它就会成为学习物联网安全内容的绝佳场所。

OWASP网站物联网安全相关内容如下:

- OWASP Web Top 10项目: – https://www.owasp.org/index.php/Category:OWASP_Top_Ten_Project

- OWASP Mobile Top 10项目:https://www.owasp.org/index.php/OWASP_Mobile_Security_Project

- OWASP物联网项目:https : //www.owasp.org/index.php/OWASP_Internet_of_Things_Project

- a. OWASP 物联网攻击面:https : //www.owasp.org/index.php/OWASP_Internet_of_Things_Project#tab=IoT_Attack_Surface_Areas

- b. OWASP 物联网十大漏洞:https ://www.owasp.org/index.php/Top_10_IoT_Vulnerabilities_(2014 )

OWASP物联网十大漏洞

OWASP 最近定义了物联网中的前 10 个漏洞。它非常全面,我建议您阅读它们并了解物联网生态系统的威胁和问题是什么。作为作业,您可以将其映射到我们在上一篇博文中定义的攻击面。OWASP IoT 十大漏洞(根据https://www.owasp.org/index.php/Top_IoT_Vulnerabilities):

- I1.不安全的 Web 界面

- I2.身份验证/授权不足

- I3.不安全的网络服务

- I4.缺乏传输加密/完整性验证

- I5.隐私问题

- I6.不安全的云接口

- I7.不安全的移动接口

- I8.安全可配置性不足

- I9.不安全的软件/固件

- I10.物理安全性差

我们不会深入研究前十名中每个项目的详细信息。可以在 OWASP 链接(上面给出)上找到详细信息。相反,我们将根据我们发现的问题或 Internet 上发布的问题的经验来优化前十名。

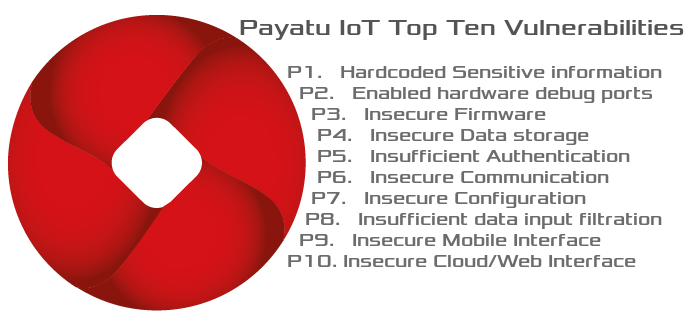

Payatu物联网十大漏洞2018

免责声明:请注意,我们的目标不是试图超越 OWASP 前十名,这些人做得很好。向 OWASP 团队致敬!这是一项基于我们经验的练习,更多地关注值得关注的硬件和新的物联网技术。

我们将继续维护和更新 Payatu IoT Top 10 漏洞。如果您有任何建议,请随时给我们发送电子邮件(info a..t payatu DOT com)。我们将 Web 和云合二为一,原因是并非所有传感器或物联网设备都具有 Web 界面,而云是生态系统的重要组成部分,从攻击面的角度来看,它主要是基于 Web API 的。此外,一些漏洞可能适用于多个组件,例如硬编码适用于设备和移动应用程序。

我们将定义对物联网安全市场和产品造成影响的 10 大物联网漏洞。我们将解释以下所有物联网漏洞,以了解基本的安全问题。

- P1.硬编码敏感信息

- P2.启用硬件调试端口

- P3.不安全的固件

- P4.不安全的数据存储

- P5.认证不足

- P6. 不安全的通信

- P7. 不安全的配置

- P8.数据输入过滤不足

- P9. 不安全的移动接口

- P10.不安全的云/网络界面

P1. 硬编码敏感信息

由于开发人员在程序中对静态数据进行硬编码,因此在开发过程中对信息进行硬编码是常见的做法。但是,当敏感信息被硬编码时就会出现问题。很可能将敏感信息硬编码在固件以及移动应用程序或胖客户端中。问题是它对于产品的所有实例保持不变,可用于攻击部署在现场的任何产品实例。硬编码的敏感信息的一些示例:

- 凭证信息 - 包含设备服务、云服务的凭据信息。

- 加密密钥 - 非对称加密私钥、对称加密密钥

- 证书 - 客户端证书等

- API 密钥 - 私有/付费 API

- URLs – 开发、固件相关、用户相关、后端等。

- 配置信息

P2. 启用硬件调试端口

设备硬件可能会打开调试端口以与系统交互。简单来说,它是 PCB 上的一组引脚,它们连接到微控制器/微处理器引脚,您可以使用客户端软件连接到这些引脚,通过硬件通信协议进行通信,允许您与系统进行交互。交互和特权级别取决于协议类型及其用法。例如,可能有 UART 接口的引脚输出,它可以让您访问高级软件/应用程序,即Shell、记录器输出等。您还可以使用以下协议与微控制器进行低级交互JTAG、SWD 等,这些使您可以直接控制微控制器,以便您可以测试和分析微控制器引脚值,读/写内部闪存,读/写寄存器值,调试操作系统/基础固件代码等等。如果设备上启用了这些端口/引脚,攻击者可以劫持设备和/或从设备中提取敏感信息,包括固件和数据。这些端口通常用于对生产设备中的问题进行故障排除/调试。

P3.安全的固件

这里的术语“不安全”是指固件的管理方式,而不是具体的固件代码漏洞本身。固件包含设备的业务逻辑,基本是厂商专有,即 IP(知识产权)。如果攻击者可以访问明文固件,他/她可以对其进行逆向工程以发现安全问题或克隆逻辑并最终克隆产品本身。漏洞取决于固件在设备上的存储和更新方式。如果不注意正确加密存储或动态(更新)中的固件,攻击者可以获取它。固件的一些问题是(但不限于):

- 固件以明文形式存储在内存芯片上

- 固件未签名和/或引导加载程序在加载前未验证固件的完整性

- 固件更新以明文形式从云或移动设备传输到设备。

- 固件更新通过明文通信协议传输,例如 http。

- 固件为所有设备实例使用单个对称密钥加密。

- 固件加密密钥随设备更新一起传输。

正确实施的基于 PKI 的系统可以确保最佳安全性,但是大多数低功耗传感器缺乏有效实施 PKI 的计算能力。此外,如果更新是安全的,但可以使用其他漏洞从设备中提取到加密密钥,那么上面所有工作都是徒劳的。

P4.不安全的数据存储

这个问题在物联网终端设备和移动应用程序中都很突出。这在物联网终端设备中更为明显,可能是厂商认为逆向硬件很困难。敏感数据如果没有安全存储,攻击者可以提取和利用来破坏系统。除了安全问题,如果用户的个人数据没有得到适当的保护,它也可能对隐私产生影响。一些常见问题:

- 敏感数据以明文形式存储在内存芯片上

- 敏感数据加密存储但加密密钥可访问

- 自定义加密用于加密数据

- 没有对修改数据的访问控制

- 移动数据存储不安全应用程序(请参考P9. 不安全的移动界面)

P5.认证不足

设备可能使用不正确或没有身份验证机制,这允许攻击者完全绕过身份验证机制,如果它实施不当并向设备发送未经授权的命令。这对于关键物联网设备来说是一个严重的问题,因为网络上的任何人(TCP/IP 或无线电)都可以覆盖正常操作并控制设备。设备上发生的一些身份验证问题是(但不限于):

- 没有客户端身份验证

- 通过明文通信通道进行身份验证

- 用于凭据的加密不正确

- 可预测凭据

- 默认凭据

P6. 不安全的通信

如果攻击者能够从通信中嗅探、分析、重放和提取敏感信息,则物联网生态系统内的通信可能不安全。漏洞可能是由于使用了不安全的通信协议或协议本身的缺陷。为了简单起见,供应商可能会选择使用不安全的通信方法。由于物联网是一项不断发展的新技术,因此许多物联网协议没有定义适当的安全机制或供应商实施默认的不安全模式。问题包括(但不限于):

- 共享敏感信息时未加密通信

- 使用自定义加密

- 使用自定义/专有协议

- 使用不当加密

- 使用协议默认(弱)安全模式

- 使用有已知问题的协议

- 重放问题

P7.不安全的配置

当设备配置不安全或设备不允许用户修改配置参数时,会出现此问题。此问题也发生在移动应用程序和云配置中。为了保持简单或快速交付产品,开发人员可能会选择使用简单但不安全的配置或禁止更改。一些明显的问题是(但不限于):

- 使用默认的不安全配置

- 禁止集成商或用户修改配置

- 发布产品中不安全的低级协议和硬件配置

- 不安全的加密模式和设置

- 共享或存储的用户个人数据的可见性很低或没有可见性

P8. 数据输入过滤不足

随着物联网生态系统中实施更多物联网协议,这将成为未来的一个主要问题。例如,来自设备的遥测数据可能受到云或 IoT 网关的信任,从而导致已知和未知的安全问题,例如远程代码执行、基于 Web 的攻击(如 SQL 注入)、跨站点脚本等等。我们希望在未来优先考虑这一点。虽然成熟的实现确实过滤了传统技术的数据,但新的物联网协议实现还有待提高。

P9. 不安全的移动界面

由于从安全角度来看移动技术相对于传感器技术已经成熟,因此我们将所有移动安全问题归为一类。这并不意味着它们的优先级较低,因为您可以看到一些高优先级漏洞也适用于移动设备。然而,由于技术的成熟,它已经拥有大量关于安全问题和安全实现的信息。作为 OWASP 的粉丝,我们建议从 OWASP Mobile Top 10 漏洞开始,这些漏洞将解决大多数安全问题。

P10。不安全的云/网络界面

正如“P9. 不安全的移动接口”,同样适用于云和网络。如果设备具有 Web 界面,您仍然可以通过 Web 攻击拥有该设备,但是这些安全问题已经得到很好的定义和理解。同样,我们建议从 OWASP Web Top 10 漏洞开始,以了解和缓解 Web 安全问题,以及来自 Cloud security Alliance 的云安全文档。请注意,这不是唯一可用的知识库,您应该查看互联网上可用的工具和研究论文。值得注意的是,云构成了物联网生态系统的数据存储和通信主干。如果云被攻陷,可能会导致整个物联网生态系统受到危害,包括世界各地和宇宙中所有部署的产品。

这就是这篇博文的全部内容。请密切关注本系列的下一篇博客。如果您有任何建议,请随时与我们联系。

原文链接:https://payatu.com/iot-security-part-3-101-iot-top-ten-vulnerabilities